In vielen Kundensituationen kommt es immer wieder vor, das Kunden Zertifikate an mobile Geräte senden möchten, um mit Ressourcenzugriffsprofilen (WLAN, S / MIME etc.) zu arbeiten und den Zugriff über ein Zertifikat aus der internen CA abzusichern. Aus der Sicht der Sicherheit aber nicht den NDES (Network Device Enrollment Server), der ja über das SCEP Protokoll arbeitet, über eine URL im Internet publizieren möchten.

Microsoft Intune verfügt hierfür über eine weniger bekannte PKCS # 12 (PFX) -basierte Zertifikatsbereitstellung, die in diesem Szenario verwendet werden kann.

In den vorherigen Versionen musste ein Administrator eine PFX-Datei bereitstellen, die dann auf dem Gerät eingebunden werden musste. Dies hat sich nun in Intune geändert, die PFX Datei muss nun nicht mehr bereitgestellt werden. Mit der Hilfe des Intune Certificate Connector, können nun Geräte ein Zertifikat aus der lokalen Zertifizierungsstelle automatisiert erhalten. Hierfür wird der NDES Service nicht mehr benötigt.

Der Administrator erstellt ein PKCS # 12 (.PFX) -Zertifikatsprofil und stellt es den Intune Benutzern bereit.

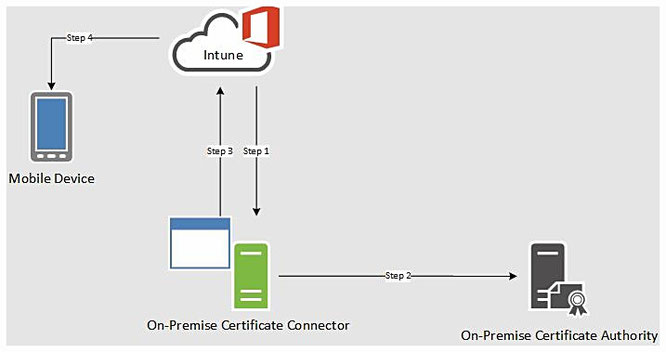

Schritt 1:

Im ersten Schritt stellt der Intune-Service eine Verbindung mit dem lokalen Intune Certificate Connector her

Schritt 2:

Der lokale Intune Certificate Connector stellt eine Verbindung mit der lokalen Zertifizierungsstelle her, um ein Zertifikat anzufordern und ausgestellt zu bekommen.

Schritt 3:

Nachdem das Zertifikat ausgestellt wurde, wird es über den Connector zum Intune-Dienst hochgeladen

Schritt 4:

Das Zertifikat wird an das Gerät gesendet

Konfigurieren und Einrichten der Infrastruktur

Bevor ein Zertifikatsprofil erstellt werden kann, müssen die nachfolgenden Aufgaben ausgeführt werden. In dem unten beschriebenen Beispiel wird ein PFX-Profil für ein Windows Phone 10-Gerät bereitgestellt. Die gleichen Schritte gelten genauso für IOS und Android.

Aufgabe 1 - Konfigurieren der Zertifikatsvorlage für die

Zertifizierungsstelle

Aufgabe 2 - Aktivieren, Installieren und Konfigurieren des

Intune Certificate Connectors

Aufgabe 3 - Erstellen und Bereitstellen eines

vertrauenswürdigen Stammzertifizierungsstellenzertifikatprofils und eines PKCS # 12-Profils (.PFX)

Aufgabe 1 - Konfigurieren der Zertifikatsvorlage für die Zertifizierungsstelle

1. Auf der ausstellenden Zertifizierungsstelle wird das Snap-In Zertifikatsvorlagen geöffnet, um eine neue benutzerdefinierte Vorlage zu erstellen oder eine vorhandene Vorlage zu kopieren und anschließend eine vorhandene Vorlage (wie die Vorlage Benutzer zum Beispiel), für die Verwendung mit der PFX-Bereitstellung zu bearbeiten.

In der Vorlage werden folgende Einstellungen vorgenommen:

a.) Anzeigename: Der Anzeigename sollte eindeutig für die Vorlage definiert werden.

b.) Registerkarte Konformität:

- Zertifizierungsstelle: Windows Server 2008 R2.

- Zertifikatsempfänger: Windows 7/Server 2008 R2.

c.) Anforderungsverarbeitung: "Exportieren von privatem Schlüssel zulassen" auswählen.

d.) Subject Name / Antragstellername: "Supply in Request" (Informationen werden in der Anforderung angegeben) auswählen.

e.) Kryptografie: Minimale Schlüsselgröße auf 2048 setzen

f.) Registerkarte Erweiterungen:

Die Anwendungsrichtlinie (Application Policies) sollte folgende Inhalte aufweisen:

- Clientauthentifizierung (Client Authentication)

- Verschlüsseltes Dateisystem (Encrypting File System)

- Sichere Email (Secure Email)

- Server Authentifizierung (Server Authentication)

Hinweis: Für iOS-Zertifikatsvorlagen, muss unter Schlüsselverwendung => Bearbeiten, die Option "Signatur ist Ursprungsnachweis" deaktiviert werden.

g.) Registerkarte Sicherheit:

Dort muss das Computerkonto des Servers hinzugefügt werden, wo der Intune Certificate Connector installiert wird. Dem Konto muss dann die Berechtigungen Lesen und Registrieren zugewiesen werden.

h.) Nun auf Anwenden und Ok klicken.

2. Der Gültigkeitszeitraum auf der Registerkarte Allgemein, innerhalb der Vorlage, sollte geprüft werden. Standardmäßig verwendet Intune den in der Vorlage konfigurierten Wert. Es besteht jedoch die Möglichkeit, die Zertifizierungsstelle so zu konfigurieren, dass der Zertifikats-Anforderer einen anderen Wert angeben kann, der dann in der Intune Administrator-Konsole festgelegt werden kann. Wenn dies nicht gewünscht wird, kann der nachfolgende Schritt übersprungen werden.

Um die Zertifizierungsstelle so zu konfigurieren, dass der Zertifikats-Anforderer, den Gültigkeitszeitraum angeben kann, werden auf der Zertifizierungsstelle folgenden Befehle ausgeführt:

certutil -setreg -policy \ EditFlags + EDITF_ATTRIBUTENDDATE

net stop certsvc

net start certsvc

3. Zum Schluss muss die gerade erstellte Zertifikatsvorlage veröffentlicht werden. Hierzu wird in der Konsole der Zertifizierungsstelle, mit der rechten Maustaste auf Zertifikatsvorlagen geklickt und dann auf Neu und auf Auszustellende Zertifikatvorlage. Im sich anschließend öffnenden Fenster, wird die gerade erstellte Zertifikatsvorlage ausgewählt und mit OK bestätigt.

Nun sollte überprüft werden ob die Vorlage veröffentlicht wurde, in dem in der MMC unter Zertifikatsvorlagen geprüft wird, ob die Vorlage vorhanden ist.

Hinweis: Zum Widerrufen von Zertifikaten benötigt das Computerkonto die Rechte " Issue" und "Manage Certificates " für jede Zertifikatsvorlage, die von einem Zertifikatsprofil verwendet wird.

Aufgabe 2 - Installieren und konfigurieren des Intune Certificate Connectors

Im nächsten Schritt muss der Intune Certificate Connectors installiert und konfiguriert werden. Die Installationsdatei kann direkt aus dem Intune Portal heruntergeladen werden.

Der Downloadlink befindet sich unter Device configuration > Certification Authority. Dort auf Add Klicken und in dem rechten Fenster kann dann die Installationsdatei heruntergeladen werden.

Nun wird der Certificate heruntergeladen, installiert und anschließend konfiguriert. In der Intune-Administrationskonsole unter

Admin > Mobile Geräteverwaltung > Zertifikat-Connector> Zertifikat-Connector herunterladen .

wird der Connector heruntergeladen.

b. Nachdem Download, wird das heruntergeladene Installationsprogramm ( ndesconnectorsetup.exe ) ausgeführt. Das Installationsprogramm muss auf dem Rechner ausgeführt werden, der auch Zugriff auf die Zertifizierungsstelle hat. Als Option wird die .PFX-Verteilung ausgewählt, die Installation durchgeführt und die restlichen Einstellungen im Assistenten konfiguriert.

7. Im nächsten Schritt wird in der Dienste Konsole der Intune Connector Dienst neugestartet

Aufgabe 3 -

Erstellen und Bereitstellen eines vertrauenswürdigen Stammzertifizierungsstellenzertifikatprofils und eines PKCS # 12-Profils (.PFX)

8. Im ersten Schritt wird das Zertifikat der vertrauenswürdigen Stammzertifizierungsstelle als CER- Datei von der ausstellenden Zertifizierungsstelle oder von einem Gerät, das der ausstellenden Zertifizierungsstelle vertraut, exportiert. Dabei ist darauf zu achten, das der private Schlüssel nicht mit exportiert wird.

9. Erstellen eines vertrauenswürdiges Zertifikatsprofil:

In der Intune-Administrationskonsole unter Richtlinie > Konfigurationsrichtlinien> Hinzufügen .

Hinzugefügt wird folgender Richtlinientyp:

Windows> Vertrauenswürdiges Zertifikatsprofil (Windows Phone 8.1 und höher)

10. Nun werden alle INformationen eingegeben, damit das Profil des vertrauenswürdigen Zertifikats konfiguriert werden kann. Anschließend wird die exportierte Zertifikatsdatei der vertrauenswürdigen Stammzertifizierungsstelle ( CER ), importiert, die Richtlinie gespeichert und bereitgestellt.

11. Erstellen eines PFX-Zertifikatsprofils:

In der Intune-Administrationskonsole unter Richtlinie > Konfigurationsrichtlinien> Hinzufügen .

b. Hinzugefügt wird folgender Richtlinientyp:

Windows> PKCS # 12 (.PFX) Zertifikatprofil (Windows 10 Desktop und Mobil und höher)

12. Nun werden alle angeforderten Informationen auf dem Richtlinienformular eingegeben.

Hinweis:

Zertifizierungsstelle - Hier muss der interne FQDN des

Zertifizierungsstellenservers angegeben werden.

z.B.: Server1.domain.local

13. Sobald alle Informationen eingegeben sind Richtlinie speichern und bereitstellen.

Thats it. Viel Spass

Kommentar schreiben