Die E-Mail-Sicherheit sollte für jedes Unternehmen grundsätzlich die oberste Priorität haben. Da das SMTP-Protokoll von Hause aus wenig bis gar keine Sicherheit bietet, wird auf Frameworks und Erweiterungen vertraut, um die Sicherheitsfunktionen bereitzustellen. Nachfolgend erfahren Sie, welche das sind, wie sie funktionieren und wie Sie damit Ihr Unternehmen schützen können.

- Sender Protection Framework (SPF)

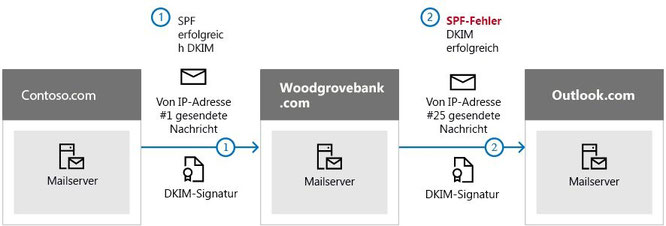

SPF bietet eine Möglichkeit, zuverlässige IP-Adressen der Sender aufzulisten, die E-Mails an die SMTP-Domäne senden. Ein SPF-Datensatz (TXT) wird in der öffentlichen DNS-Zone für die SMTP-Domäne erstellt. Der DNS Datensatz enthält alle IP-Adressen die für diese Domain EMails senden und eine Empfehlung, wie der Empfangs-Server mit E-Mails umgehen soll die von anderen Quellen stammen.

- DomainKeys Identified Mail (DKIM)

DKIM signiert alle ausgehenden E-Mails digital und bietet eine einfache Möglichkeit beim empfangen der E-Mail zu überprüfen, ob die eingehende Nachricht von einem legitimen Server stammt. Die Signierung erfolgt normalerweise über einen Transport-Agent, wenn die E-Mail die sendende Organisation verlässt.

Sowohl SPF als auch DKIM gehen eine langen Weg, um zu überprüfen ob eine E-Mail aus einer legitimen Quelle stammt und beide haben leider auch ihre Mängel. Als SPF ursprünglich angekündigt wurde, gab es nicht viel gute Dokumentation und viele Kunden haben es falsch implementiert. Dies führte dazu, dass die E-Mail-Zustellung fehlschlug und die Organisationen ihnen manchmal nicht vertrauen konnten. DKIM eignet sich hervorragend, um zu bestätigen, dass eine Nachricht tatsächlich legitim ist, spezifiziert jedoch nicht, was zu tun ist, wenn Nachrichten nicht mit DKIM signiert sind. Wenn eine Nachricht ohne Signatur kommt, gibt es keinen einfachen Weg für einen Empfänger zu wissen, dass er signiert sein sollte und in diesem Fall ist es höchstwahrscheinlich nicht authentisch.

Hier kommt DMARC ins Spiel.

Domain Message Authentication Reporting & Conformance (DMARC) - DMARC ist einfach gesprochen eine Durchsetzungs-Anweisung im DNS, die festlegt dass SPF und / oder DKIM durch die SMTP Domäne verwendet wird und wie der empfangende Server mit E-Mails umgeht die mit SPF oder DKIM nicht versendet wurden. Zusätzlich bietet es auch eine Möglichkeit für Empfänger, ungültige E-Mails zu melden.

Diese Kombination der einzelnen Mechanismen wird verwendet um zu überprüfen, dass E-Mails, die von Ihrer Organisation gesendet werden, wirklich von Ihnen stammen. Sie verhindern nicht, das eingehende Spoofing oder Spam-E-Mails von anderen Domänen versendet werden. Würde aber jeder SPF, DKIM und DMARC implementieren, würde es enorm helfen diese Art von E-Mails zu minimieren.

Immer mehr Organisationen benötigen SPF, DKIM und DMARC für gesendete E-Mails, da sie diese eher als Spam behandeln. Daher ist meines Erachtens wichtig, dass Sie diese Mechanismen so schnell wie möglich für Ihre Organisation einrichten.

Am 15. März 2018 führte Microsoft Office 365 einige strenge E-Mail Sicherheitsänderungen für den Exchange Online durch, wodurch eine enorme Menge an E-Mails in die Junk-E-Mail-Ordner des Kunden verschoben wurden. Dies geschah, weil die Behandlung von E-Mail Absendern ohne SPF, DKIM und DMARC geändert wurde. Die Änderungen mussten schnell rückgängig gemacht werden, wurde aber eine Woche später mit anderer Logik neu implementiert.

SPF, DKIM und DMARC für Exchange Online

Wenn Ihre Organisation Microsoft Office 365 verwendet, können Sie SPF, DKIM und DMARC verwenden, um Ihren E-Mail- und SMTP-Namespace zu schützen. Microsoft Office 365 bietet einen DKIM-Mechanismus, der über das Exchange Admin Center konfiguriert werden kann. Wenn dies für jede SMTP-Domäne aktiviert ist, signiert DKIM alle ausgehenden Nachrichten von Ihrem Tenant.

Selbst wenn Ihre Hybridorganisation Exchange Server on-prem verwendet, aber Exchange Online Protection (EOP) für ausgehende E-Mails verwendet, können alle ausgehenden E-Mails von Microsoft Office 365 DKIM signiert werden.

SPF, DKIM und DMARC für Exchange Server On-Prem

Wenn Ihr Unternehmen einen lokalen Exchange Server verwendet, gibt es einige Optionen, die jedoch nicht für das Produkt selbst gelten. Normalerweise ist es die beste Option, ein SMTP-Gateway zu verwenden, das die DKIM-Signierung bereitstellt. Dieses Gateway kann eine physische oder virtuelle On-Premise-Appliance sein z. B. eine Barracuda oder IronPort oder es kann ein Cloud-Dienst wie EOP sein.

Eine weitere Option ist die Verwendung des DKIM Signing Agent für Microsoft Exchange auf GitHub. Das ist ein Exchange-Transportagent der alle ausgehenden E-Mails mit einer DKIM-Signatur signiert. Sie definieren zunächst Ihre sendenden Domänen, erstellen ein öffentliches / privates Schlüsselpaar und installieren den DKIM-Signaturtransportagenten. Nach dem Konfigurieren des Agenten und dem Aktualisieren der öffentlichen DNS Einstellungen verwendet Ihr Exchange Server die DKIM-Signatur.

Bitte Beachten Sie hierbei aber dass Sie diesen Agenten auf allen Exchange Hub-Transport / Mailbox- oder Edge-Transport-Servern installieren und konfigurieren müssen, um sicherzustellen, dass alle ausgehenden E-Mails DKIM-signiert sind. Möglicherweise müssen Sie auch den DKIM-Signaturagenten nach jedem kumulativen Exchange-Update aktualisieren, da der Transportagent Änderungen unterliegt.

Testen von SPF, DKIM und DMARC

Es gibt mehrere SPF / DKIM / DMARC-Test-Sites, die verwendet werden können um sicherzustellen, dass diese Mechanismen richtig eingerichtet sind.

Ich nutze gerne folgende Seite:

Sie rufen einfach die Website auf, um eine Test-E-Mail-Adresse zu erhalten, senden eine E-Mail an diese Adresse von dem zu testenden System und erfahren, ob Ihre Nachricht SPF, DKIM und DMARC in Echtzeit übergibt.

Quelle: http://www.expta.com