Eine aktuelle Umfrage zeigt das nur ein Bruchteil der Office 365 Administratoren die MFA fürs Office 365 einsetzen bzw. aktiviert haben.

Der Hauptgrund dafür das die MFA aktiviert wird ist, dass die MFA dem Endbenutzer ein Ärgernis ist. Viele Administratoren beschweren sich auch darüber das es eine fehlende MFA-Unterstützung in den verschiedenen PowerShell-Modulen gibt. Dieses Problem ist meines Erachtens ein mittlerweile gelöstes Problem. Die Unternehmen die die MFA für ihre Benutzer eingeführt haben, sind auch diejenigen, die den Störfaktor für ihre Benutzer reduziert haben, indem sie unter bestimmten Umständen MFA umgehen lassen. Das Umgehen von MFA für vertrauenswürdige Netzwerkspeicherorte ist ebenso üblich wie das Umgehen von MFA für vertrauenswürdige Geräte .

Die Umgehung der MFA würden normalerweise auch für administrative Anmeldungen gelten, was aber nicht zu empfehlen ist, da diese Konten besonders schützenswerte Konten sind. Eine mögliche Lösung für dieses Problem könnte sein, in Azure AD eine Richtlinie für den bedingten Zugriff zu erstellen, die die MFA für Administratorenkonten zwingend voraussetzt. Wenn jedoch eine Richtlinie für bedingten Zugriff auf alle Mitglieder der Gruppe der globalen Administratoren angewendet werden soll, muss in Azure AD eine zusätzliche Sicherheitsgruppe erstellt werden, die dieselben Benutzerkonten enthält wie die Gruppe der globalen Administratoren . Diese Doppelarbeit macht die laufende Administration offensichtlich schwieriger und fehleranfällig.

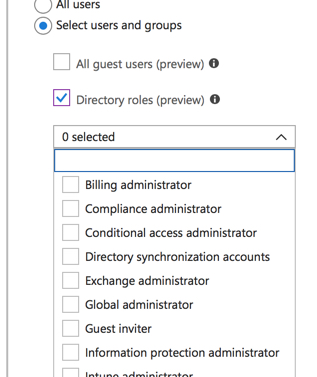

Nun hat Microsoft den bedingten Zugriffsrichtlinien von Azure Active Directory neue Funktionen hinzugefügt, um das Targeting von Richtlinien auf Verzeichnisrollen zu ermöglichen. Zum jetzigen Zeitpunkt ist das noch eine Beta Funktion, was sich aber schnell ändern kann.

Gehen wir mal fiktiv davon aus, das sich alle Benutzer und Administratoren mit der Multi-Faktor-Authentifizierung anmelden müssen, es sei denn, sie melden sich von einem Ort oder Gerät aus an, das die MFA umgehen kann. Um dieses Verhalten unterbinden zu können, müsste eine andere Regel für den bedingten Zugriff für die Administratoren erstellt und angewendet werden. Dazu muss es wiederum eine zweite Gruppe der globalen Administratorrollen geben.

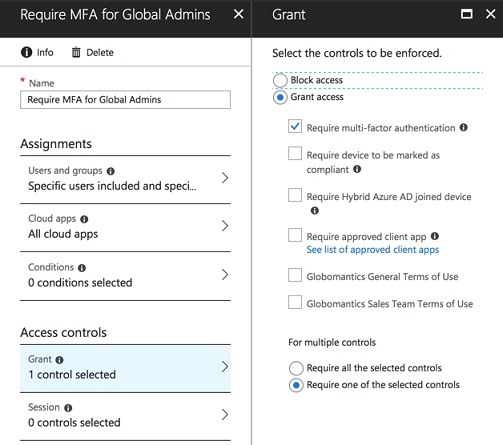

Mit der neuen Funktionalität kann nun eine Richtlinie für bedingten Zugriff erstellt werden, die auf die Verzeichnisrolle "Globale Administratoren" abzielt und für die Anmeldung bei den zu sichernden Cloud-Apps oder Verwaltungsportalen eine Multi-Faktor-Authentifizierung erzwingt. Diese Richtlinie kann natürlich auch auf mehrere Verzeichnisrollen angewendet werden.

In den Zugriffssteuerungen für die Richtliniekann die MFA-Anforderung dann erzwungen werden. Wenn der Administratorzugriff noch weiter abgesichert werden soll, so kann die Anmeldung von kompatiblen Geräten und / oder Hybrid-Azure AD-Computern vorausgesetzt werden. Dies kann zum Beispiel verhindern, dass sich Administratoren von nicht vertrauenswürdigen Geräten anmelden (z. B. persönliche Geräte, die nicht in der Verwaltung des Unternehmens MDM registriert sind, oder öffentliche Internetcomputer).

Durch diese Änderung des bedingten Zugriffs wird dem Administratorzugriff eine weitere Sicherheitsstufe hinzugefügt. Wenn die MFA dann mit der Privileged Identity Management kombiniert wird , bei dem sich Ihre Admin-Benutzer auch beim Aktivieren einer privilegierten Rolle mit MFA authentifizieren muss, können viele Barrieren zwischen den potentiellen Angreifern und Ihren Admin-Konten aufgestellt werden.

Kommentar schreiben